おはようございます。情報セキュリティ相談センターです。

セキュリティの話になると耳にする機会の多いランサムウェアですが最近、新たなランサムウェアの被害が増えていることをご存じでしょうか。

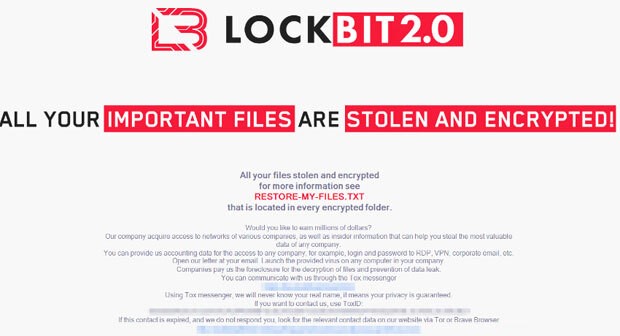

トレンドマイクロは、日本や海外でランサムウェア「LockBit 2.0」による脅威が拡大する恐れがあるとして注意を呼び掛けております。データの不正な暗号化と暴露の手口により、企業や組織に多額の身代金の支払いを要求するランサムウェアの手口です。

広がりを見せたタイミング

同社によると、LockBit 2.0は、ロシア語のアンダーグラウンドフォーラムで確認されているサイバー犯罪者グループが展開していると見られ、そのグループはランサムウェアを使ったサイバー犯罪をサービスとして提供しており、6月の更新でLockBit 2.0を導入したとされております。旧バージョンのLockBitによる手口は、犯罪者グループがデータを窃取、暗号化して、被害者が身代金を支払わない場合にデータを暴露するものだでしたが、LockBit 2.0では、特定の動作に他の暴露型ランサムウェアの特徴を取り入れた様子がうかがえるといいます。

トレンドマイクロは、7月1日~8月15日にチリとイタリア、台湾、英国などで関連攻撃の試みを検知したという。日本国内ではNHKが8月24日の報道にて、建設コンサルタント会社のオリエンタルコンサルタンツが被害を受けた攻撃に、LockBit 2.0が関係した可能性を報じました。

感染経路や攻撃の流れ

これまでの分析でLockBit 2.0は、侵入先のシステムからネットワークスキャナーを使ってネットワークの構造を確認し、拡散などに悪用するドメインコントローラーを標的にします。さらに、Process Hackerなどのツールを使ってシステム内で動作するプロセスやサービスを終了させます。

Active Directoryのグループポリシーを悪用して、組織内のWindowsドメイン全体の端末を自動的に高速で暗号化します。さらに攻撃者がリモートデスクトッププロトコル(RDP)アカウントを悪用して、被害システムを遠隔操作することも可能とし、VPNなどのネットワークシステムの脆弱性を突いた攻撃事例も確認されているといいます。

実際の被害事例

ここは田舎だから、小さな会社だから大丈夫という言葉を発する中小零細企業の経営者から未だによく聞きますが、そうではないことがよく分かる非常に悲惨な被害事例もでています。

徳島県つるぎ町立半田病院が10月末、サイバー攻撃に遭い、深刻な事態に陥っている。データを勝手に暗号化し、復旧と引き換えに身代金を要求するコンピューターウイルス「ランサムウエア」に院内のシステムが感染。患者約8万5000人分の電子カルテが見られず、診療費の会計もできなくなった。

外来患者の新規受け入れを全面的に停止し、診察内容は手書きでカルテに記録するなど対応に追われている。現時点で復旧の見通しは立たず、病院関係者は「もはや災害だ」と頭を抱える。

県北西部に位置し、吉野川右岸から山あいに広がるつるぎ町は人口約8200人(今年9月末)。半田病院は120床の総合病院で、平日には1日250~300人の患者が訪れる。過疎高齢化が進む地域で、中核医療機関として住民の命を守ってきた。

病院が異変に気付いたのは10月31日未明。患者らが寝静まった午前0時半ごろ、十数台のプリンターが一斉に大量の紙を吐き出し始めた。「データを盗んで暗号化した。身代金を払わなければデータを公表する」。紙には英文でこう記され、印刷は紙がなくなるまで続いた。驚いた当直の看護師はシステム担当者に連絡。午前3時ごろから回線を遮断するなどの対応を始め、午前9時ごろ県警に通報した。県警はコンピューターウイルス犯罪に適用される不正指令電磁的記録供用などの疑いで捜査している。 被害は大きかったメインのサーバーのみならず、バックアップ用のサーバーもウイルスに感染。電子カルテは閲覧できず、氏名や年齢、治療内容、投薬歴など診療の基本情報が把握できない。約10年前に電子カルテに切り替え、紙の記録は残っていない。電子カルテと連動していた診療費の計算もできなくなった。

31日朝以降、対応に追われた。患者の受け付け、カルテは全て手書き。入院患者の経過などは倉庫から引っ張り出した旧型パソコンに入力した。氏名や治療経過などを一から聞き取るため、普段の倍以上の時間がかかる。町の病院事業管理者を務める須藤泰史医師(泌尿器科)は「これまでの処方や検査結果、検査画像などが全て見られない。災害時の体育館で診療しているようなものだ」と話す。

病院は被害直後から新規の外来患者は断り、予約が入っていた診療のみに制限。会計ができないため診療費の請求は後日に延ばした。11月に3回予定していた休日の当番医は近隣の病院が肩代わりした。一方、県西部で出産できる医療機関は半田病院だけで、妊婦の定期健診や出産への対応は続けているほか、人工透析も受け入れている。ランサムウエアによるハッカー集団の攻撃は、大手ゲーム会社「カプコン」などが被害に遭って広く知られるようになった。半田病院が感染したウイルスは、脅迫文の内容などから国内外で被害が報告されている「LockBit(ロックビット)2・0」とみられる。現時点では具体的な金銭の要求などはない。ウイルスの侵入経路は調査中という。

半田病院にとって今回の「災害」は想定外だった。地震や水害に備えてメインのサーバーを1階、バックアップ用のサーバーを2階に設置していたが、両サーバーは同一の回線でつながっていた。丸笹寿也事務長は「自然災害を想定しており、ウイルス対策としては不十分だった」と苦渋の表情を見せる。

病院は専門会社にデータ復旧を依頼しているが見通しは立っておらず、中園雅彦院長は「患者さんや周囲に迷惑がかかり心苦しい。職員も長期戦で疲れている。一時間でも一分でも早く復旧させたい」と話した。【国本ようこ】

◇専門家「患者の生死に関わり深刻」 サイバー攻撃に詳しい神戸大大学院・森井昌克教授(情報通信工学)の話 治療に関する情報が使えないことで患者の生死に関わる。大変深刻なケースだ。ランサムウエアは個人や企業など区別なくばらまかれている。特定の病院を狙ったわけではなく、災害と同じで、いつどこでこうした事態が起こるか分からない。今回は異変に気付いて対応するまで数時間たっており、この間にバックアップデータまで暗号化されたと思われる。セキュリティーが甘かったと言わざるを得ない。感染した際の行動マニュアルを作り、実際に訓練しておくことも重要だ。

毎日新聞11月12日記事

今後の備え

トレンドマイクロは、組織が保有するシステムや端末、ネットワークなどのIT資産と利用状況を把握して異常を検知することや、システムの利用や管理などのための権限を最小にして使用状況を監視すること、システムなどを最新の状態に維持して脆弱性をできる限り解消しておくこと、データバックアップなどの復旧策を準備しておくといった広範な対策を実行する必要があると注意喚起しております。

まとめ

今後の備えについても非常に難しい言葉でどうしたら良いのか分かりづらい方も多いと思います。下記を最低限行うことからまずは再度点検してみてください。

・ITリテラシーの向上(従業員に情報セキュリティ関連のセミナーや勉強会を行う)

・感染させない仕組み作り(UTMの設置、セキュリティソフトのインストール、Windows含むアプリの最新バージョンアップ、USBメモリの禁止等)

・感染後に広めない仕組み作り(セキュリティHUBの設置)

・感染してもデータを守る仕組み作り(バックアップはオンプレとクラウド上に2重に取る) 上記4点を再度確認して自社の情報資産を自社で守っていけるようにしましょう!